Aproveitando a celeuma causada pelo affair STF versus X/Twitter, vou tecer breves comentários – desapaixonados, para uso de estudantes pesquisando a Internet – na tentativa de destacar a importância das VPNs, abordando sua utilidade e legitimidade, algumas vantagens e desvantagens.

Não vou escrever sobre provedores de serviço específicos no corpo da postagem, mas estou aberto a perguntas na seção de comentários, onde poderei dar uma ou duas sugestões pessoais, sem compromisso, aos leitores interessados.

Liberdade e privacidade – O dilema digital moderno

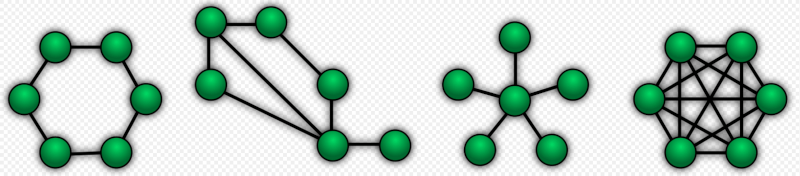

Em uma era em que cada clique e cada tecla podem ser rastreados, manter a privacidade online se torna imperativo. As VPNs oferecem uma solução robusta para esse dilema, criptografando sua mensagem e mascarando seu endereço IP. Essa criptografia impede que olhares curiosos — sejam eles ISPs, hackers ou até mesmo entidades governamentais — monitorem suas atividades online. Para aqueles que vivem em países com censura rigorosa na internet, as VPNs se tornam uma tábua de salvação, permitindo que os usuários contornem firewalls restritivos e acessem informações livremente.

Garantindo a liberdade de expressão

Um dos argumentos mais convincentes a favor das VPNs é seu papel em garantir a liberdade de expressão. Em regiões onde expressar opiniões divergentes pode ter consequências terríveis, as VPNs fornecem uma ferramenta crítica para contornar a censura. Elas permitem que os usuários acessem informações globais sem restrições, capacitando assim os indivíduos a expressar seus pensamentos e opiniões sem medo de retaliação.

Ao rotear o tráfego da internet por meio de servidores em diferentes países, as VPNs ajudam os indivíduos a contornar as restrições locais e acessar plataformas e conteúdos bloqueados em seu próprio país. Essa capacidade não apenas promove a liberdade de expressão, mas também um discurso global mais aberto e inclusivo.

Uso Corporativo

No mundo corporativo, VPNs são indispensáveis para garantir acesso remoto seguro, eficiente e flexível aos recursos da empresa. À medida que as empresas adotam cada vez mais modelos de trabalho híbrido e remoto, as VPNs fornecem uma solução crítica para manter a segurança e a produtividade.

As VPNs permitem que os funcionários se conectem com segurança às suas redes corporativas de praticamente qualquer lugar. Isso é especialmente crucial à medida que as empresas adotam arranjos de trabalho remoto e híbrido. Ao criptografar dados transmitidos entre funcionários remotos e a rede corporativa, as VPNs protegem informações confidenciais de possíveis interceptações e ameaças cibernéticas. Isso garante que os dados confidenciais da empresa permaneçam seguros, mesmo quando acessados por redes públicas não seguras.

- Proteção de Dados Aprimorada

Além de proteger conexões remotas, as VPNs desempenham um papel significativo na proteção da integridade dos dados. Ao rotear o tráfego da Internet por túneis criptografados, as VPNs protegem contra violações de dados e acesso não autorizado. Isso é vital para proteger a propriedade intelectual, as informações do cliente e outros dados comerciais confidenciais de possíveis ataques cibernéticos.

- Controle de acesso e flexibilidade

As VPNs também aumentam a flexibilidade operacional ao permitir que os funcionários acessem sistemas internos, aplicativos e recursos como se estivessem fisicamente presentes no escritório. Essa integração perfeita oferece suporte à produtividade e à colaboração, permitindo que as equipes trabalhem efetivamente em diferentes locais. Além disso, as VPNs facilitam o gerenciamento de controles de acesso, garantindo que apenas pessoal autorizado possa acessar recursos de rede específicos.

Vantagens de usar VPNs

As VPNs oferecem benefícios substanciais de segurança. Ao criptografar seu tráfego de internet, elas protegem informações confidenciais de ameaças potenciais. Isso é particularmente crucial ao usar redes Wi-Fi públicas, que são os criadouros para criminosos cibernéticos em sua sanha de interceptação de dados. As VPNs atenuam esses riscos criando um túnel seguro para as atividades online.

O anonimato é um recurso essencial das VPNs. Ao mascarar seu endereço IP, as VPNs tornam significativamente mais desafiador para sites e anunciantes rastrear seu comportamento online. Essa camada adicional de privacidade pode ajudar a reduzir anúncios direcionados e evitar práticas de coleta de dados que muitos consideram intrusivas.

- Acesso a conteúdo restrito

Outra grande vantagem das VPNs é sua capacidade de contornar restrições geográficas. Esteja você viajando para o exterior ou simplesmente procurando acessar conteúdo disponível apenas em regiões específicas, as VPNs permitem que você se conecte a servidores em diferentes países, concedendo acesso a uma gama mais ampla de conteúdo e serviços. Esse recurso é particularmente útil para serviços de streaming, onde as bibliotecas de conteúdo variam de acordo com a região geográfica.

Desvantagens e considerações

Embora uma VPNs ofereça vários benefícios, ela pode às vezes afetar a velocidade de conexão. Essa lentidão ocorre porque os dados precisam viajar por servidores adicionais, o que introduz a chamada latência. A extensão da redução de velocidade depende de vários fatores, incluindo a qualidade do serviço VPN e a distância entre você e o servidor.

Nenhuma pessoa razoável deve crer em panaceias, e as VPNs não são uma. Embora elas melhorem a segurança online, elas não são uma cura para todos os males. Por exemplo, elas não protegem contra ataques de phishing, ou contra malware. É necessário, portanto, complementar o uso de VPN com outras práticas de segurança, como empregar senhas fortes e ter cautela com links e anexos suspeitos – enfim, coisas que sabemos desde os primórdios da Internet mas temos uma formidável resistência em implementar.

- Considerações legais e de legitimidade

O uso de VPNs é legal e no Brasil e na maioria dos países ocidentais, mas há exceções. Em algumas regiões, usar uma VPN pode ser contra a lei ou pode ser restrito em circunstâncias específicas. Além disso, embora as VPNs em si sejam ferramentas legítimas, nem todos os provedores de VPN são criados iguais. É essencial escolher um provedor respeitável que mantenha uma política rigorosa de não retenção de registros e empregue padrões de criptografia fortes. Alguns serviços de VPN menos escrupulosos podem comprometer sua privacidade registrando dados do usuário ou mesmo vendendo-os a terceiros.

O mundo depende das VPNs

Concluindo, as VPNs não são apenas um luxo tecnológico, mas uma ferramenta fundamental na era digital. Elas oferecem segurança avançada, protegem a privacidade e garantem a liberdade de acesso às informações. Embora haja desvantagens, incluindo potenciais reduções de velocidade e considerações legais, os benefícios gerais das VPNs as tornam um ativo valioso para qualquer pessoa preocupada com privacidade e liberdade online.

À medida que a tecnologia evolui, o cenário da privacidade e segurança digital também evoluirá. O futuro das VPNs provavelmente verá avanços em protocolos de criptografia, interfaces mais amigáveis e maior integração com outras ferramentas de segurança. Além disso, à medida que a conscientização global sobre questões de privacidade digital cresce, as VPNs terão um papel cada vez maior desempenhar na defesa e proteção da liberdade de expressão e dados pessoais.

Recursos

VPN – Wiki

https://pt.wikipedia.org/wiki/Rede_Privada_Virtual

O que é uma VPN

https://br.norton.com/blog/privacy/what-is-a-vpn

Redes Privadas Virtuais

https://www.gta.ufrj.br/ensino/eel879/trabalhos_vf_2015_2/Seguranca/conteudo/Redes-Privadas-Virtuais-VPN/Arquitetura-VPN.html