How I intend to steal the Fire of the Gods and give it to the geeks.

Notice: This is a Portuguese language blog extraordinarily featuring an article in English.

As a 3D printing entrepreneur and enthusiast, I made the decision last year to dedicate a greater share of my time towards this technology, whose best days I believe are still ahead. My goal is to use 3D printing not just for creating prototypes, but for producing final products — like parts and components — for industrial and consumer use.

My aim is to utilize additive manufacturing to work with advanced materials such as nylon and carbon fiber. Achieving high temperatures above 300°C/573°F is crucial for this. Does this ambition make sense? With the increasing popularity and accessibility of new industrial-grade materials like PC, TPI, and PEEK, which are categorized as “engineering superplastics,” the demand for high-temperature capabilities is certainly on the rise. Therefore, I strongly believe that pursuing this direction does make sense.

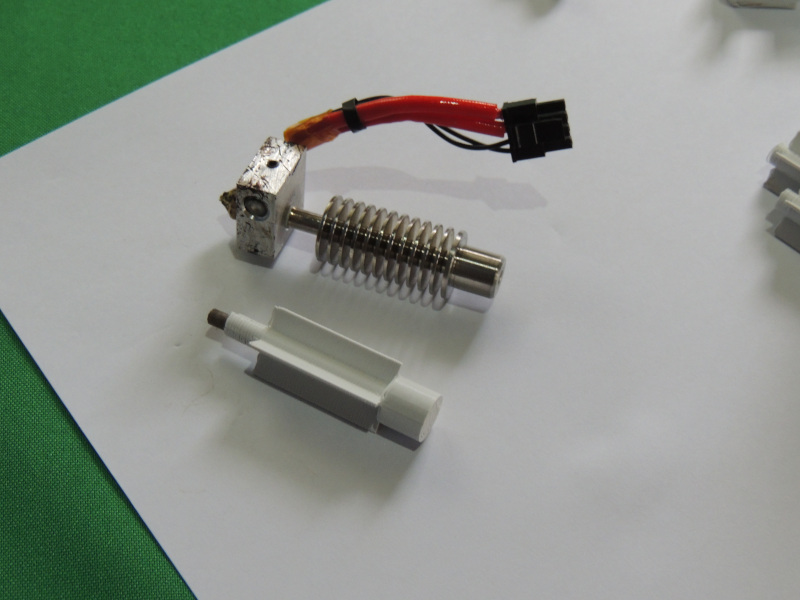

However, despite the variety of brands, the crucial item for FFF 3D printing, the so-called hotend remains, despite advances, quite limited in its presentation and capabilities. The part consists of a chamber that is heated by a heating element, which is controlled in a closed loop using a thermistor for temperature feedback. The lower part of the set has a removable nozzle that deposits the material on the 3D printer’s printing plate. See Anatomy of a Hot End.

The hotend is typically constructed from steel and relies on Teflon linings or titanium+copper heatbreaks for passive heat control. It is essential for the filament to stay relatively cool until it reaches the heating block, preventing the heat from rising through the hotend body and excessively softening the filament. This phenomenon, known as heat creep, is addressed through the use of heat barriers.

Hot Ends

The standard hotend installed in my Sethi 3D FFF printer– a Brazilian 3D printer manufacturer — is an excellent product. It operates within the lower performance range, constructed from steel and Teflon-coated. This well-crafted and honest product fulfills its intended purposes exceptionally well, especially for printing with PLA and ABS filaments. However, like all other hotends in its category, its essential component is the internal Teflon lining through which the filament runs. Unfortunately, this Teflon core starts to deteriorate above the 240°C/470°F mark.

The other available choices consist of hotends crafted entirely from metal, also referred to as “all-metal” in the industry. These hotends employ a bi-metallic core, typically composed of titanium and copper, to act as a thermal barrier between the heating block and the heat sink. As a result, they are able to withstand higher temperatures and facilitate the printing of filaments designed for more sophisticated applications. Despite this, the temperatures they can achieve are still comparable to those of standard hotends such as the one manufactured by Sethi, and their primary purpose is to prevent the premature melting of the filament, the previously cited heat creep.

It’s somewhat disappointing to me to see that in 2024, the best the global industry can come up with is using titanium, a metal with a thermal conductivity index of 25 W/mK, as a thermal barrier. Surely, there has to be a better solution.

In practical terms, both hobbyist makers and occasional tech enthusiasts typically encounter limitations around the 350°C/660°F mark. Beyond this point, a shift to a different level of expertise may be necessary. However, is it conceivable to make temperatures exceeding 500°C/930°F, which are currently accessible only to high-level industry players, attainable for the average individual?

Rare Earths Everywhere

Over the past year, I’ve immersed myself in ceramic literature and marveled at the exquisite items crafted from a variety of transition metals and rare earth oxides. As I pondered the constrained selection of hotend options, I started to perceive a potential opportunity worth exploring.

Isn’t a hotend essentially just a glorified tube? If the folks at Sethi managed to create one using their expertise in metals(*), then surely someone like me, with newfound knowledge of advanced ceramics, could fashion a similar device. Why not harness these incredible materials for their inherent purpose, like regulating the heat of an extruder’s hot tip? How has this possibility been overlooked by the industry?

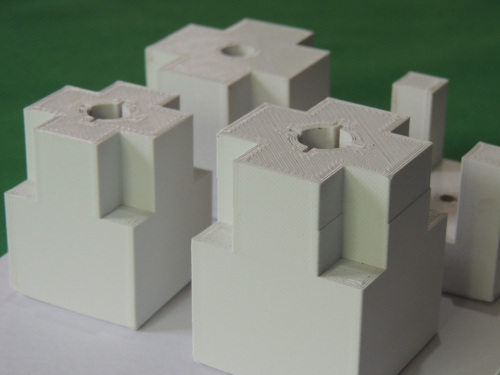

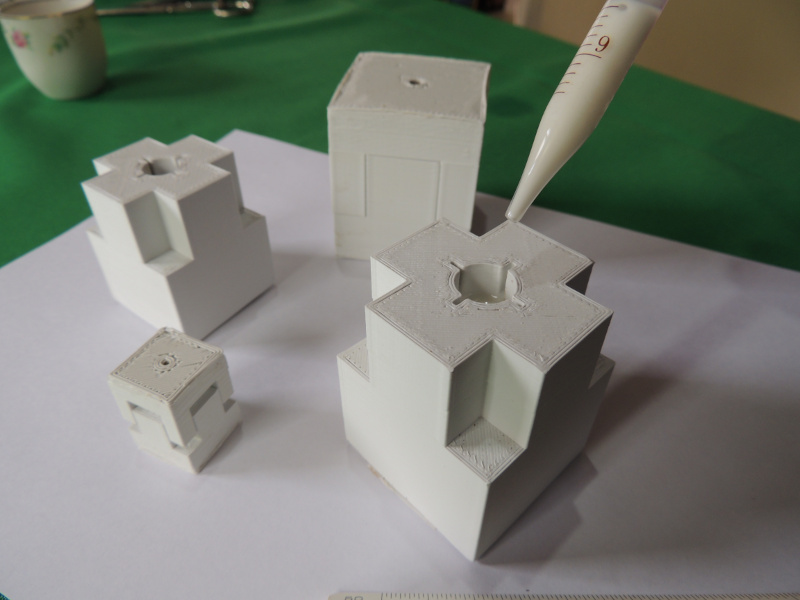

Ideas started pouring in from some hidden corner of my mind. I began visualizing a zirconia-white object. I called upon my expertise in CAD [OpenSCAD, actually] and settled in front of the workstation, accompanied by a monitor displaying the Periodic Table, to sketch my concept of a ceramic hotend suitable for the Sethi S3 3D printer – my own.

A few sleepless nights later, I had the blueprint of my petite yet fearless creation, boasting unconventional shapes for a hotend, a departure from the typical appearance of a conventional heatsink with its stacked metallic discs. With ceramics, heat conduction is significantly reduced, eliminating the need for a large heat dissipation area and offering newfound design flexibility. The material’s texture and color options — perhaps a pink hue for March? — introduce yet another layer of aesthetic appeal. Ultimately, the hotend can emerge as a beautiful piece.

It quickly became clear to me, within just a few days, why there were scarce offerings of ceramic objects in the market, apart from toiletries. This insight also sheds light on the intriguing and highly pertinent design of the initial hotend envisioned by Sethi in 2013. Traditional ceramic shaping techniques simply do not lend themselves to elaborate stylistic innovations or intricate anatomical details.

Until recently, advanced ceramists lacked the technological means to depart entirely from tradition, therefore they were limited to producing basic objects like rings and tubes using methods such as slip casting, pressurized injection, dry pressure molding, and other large-scale industrial techniques. When it comes to constructing a small component for a precision instrument like a 3D printer, ceramic doesn’t appear to be a practical choice.

Sol-gel Comes for the Rescue

Sol-Gel Chemistry, a process that I had studied extensively in the months prior to my insight and that I knew could potentially solve the challenge of working with ceramics in fine mechanics; enabling the creation of ceramic objects with significant structural complexity.

In simple terms, sol-gel chemistry involves the preparation of inorganic polymers or ceramics from a solution by initially converting liquid precursors into a ‘sol’ [derived from SOLution], and subsequently into a network structure referred to as a ‘gel’.

The formation of a sol occurs through the hydrolysis/condensation of particles, and can be broadly defined as a colloidal suspension, covering a wide range of systems. According to the International Union of Pure and Applied Chemistry (IUPAC), a colloidal system is a dispersion of one phase into another where, “the molecules or polymolecular particles dispersed in a medium have, at least in one direction, a dimension between 1 nm and 1 μm”. Well-known examples of colloids include milk and mayonnaise.

Extensive scientific literature has explored the sol-gel process and its applications in advanced ceramics – for further information, please refer to the recommended bibliography. If you recall the ceramic covering bricks of the space shuttle, they are produced using processes similar to these.

Gel Casting

Ceramic shaping techniques are categorized as either dry or wet forming processes. Gel molding, also known as gel casting, falls under the wet category. The wet forming technology we employ, developed by Oak Ridge National Laboratory (ORNL), is capable of producing high-density ceramics with complex shapes, approaching the final product’s shape [‘near net shape’]. This method offers several advantages, including a short molding time, no material restrictions for the mold, high resistance while unsintered (referred to as “green”), and the ability to apply sections of varying thickness.

It’s important to note that the gel molding method allows for the use of virtually any material to shape the ceramic masses, opening up a new and extensive opportunity for the utilization of 3D printers. No longer limited to prototyping, they become active and highly productive assets for manufacturing advanced ceramics. This is due to their capacity to directly and affordably produce complex molds on-site.

This application encompasses FFF printers as well. In gel casting, the distinct layered marks of the molded impression are faithfully transferred to the molded parts. Personally, I plan to incorporate this ‘imperfection’ as the visual identity of the product, revealing its origin. Others may understandably prefer flawlessly precise and uniform molds, whether they are printed in SLA, SLS, or machined in stainless steel.

Overall, leveraging gel molding represents a significant leap in productivity and profitability for any FFF printer, as an ABS mold that it takes 2 hours to deposit can be used to replicate thousands of high-performance ceramic parts in a short timeframe.

This Project

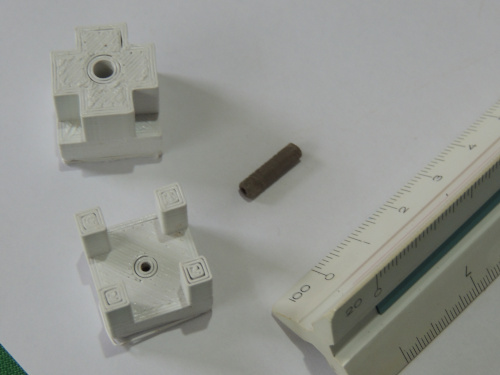

In our ongoing process, we begin by preparing water-based gels. This involves dispersing ceramic powder (including zirconia and yttria) in water. Following this, we introduce gelling agents, such as monomers and initiators, and carefully mix them to create a colloidal suspension, as mentioned earlier. This mixture is then poured into an ABS plastic mold, which has been created using 3D printing, and left to dry, forming a green body. After this stage, the green body is removed from the mold, undergoes additional drying, and is subject to high temperature sintering. Once sintered, the material goes through a final treatment involving machining and partial enameling.

Until recently, acrylamide (AM) was commonly used as a gelling agent. However, due to the neurotoxicity of AM, gel molding was unable to be employed on a large scale in the industry. This hampered the development of this technique and is also, consequently, partly responsible for the relative scarcity of complex ceramic objects on the market. In this project, we use a gel shaping process based on natural polymers like agarose, which removes impediments to taking advantage of the technology.

It’s quite poetic that a technology as ancient as ceramics can still be the most advanced in terms of materials. Although I may make it sound simple, the effort required months of theoretical and practical learning.

In the end, we have an innovative product, a small thermal element weighing just 10 grams. Its seemingly delicate structure is capable of withstanding temperatures above 2300°C/4300°F and transmitting just 1.7 W/mK of the heat it encounters. For comparison, titanium can withstand temperatures of this magnitude but has a much higher thermal conductivity of 25 W/mK, while Teflon is a great insulator, transmitting only 0.2 W/mK of heat, but it cannot withstand temperatures above a mere 240°C/470°F. The low thermal conductivity of the zirconia-yttrium system theoretically can mitigate heat creep and should make the hotend capable of printing any type of filament.

As additional advantages, the process uses less energy, generates no noise at any stage of production, and does not produce significant effluents. And did I mention that the unit weighs just 10 grams?

For the second phase of the project, it’s worth incorporating a zirconia-magnesia heatbreak into the ceramic structure to further reinforce the set. We will be able to reach as far as the hot block can handle. I read about a Japanese group working on a hotend suitable for ~850°C/~1600°F. Extruding a copper wire with my Sethi desktop printer now seems like a completely achievable goal.

But this is where the problems begin.

Tests

At this moment, I find myself surrounded by recently acquired laboratory equipment such as beakers, Erlenmeyer flasks, scales, a magnetic stirrer, and a variety of substances. What was intended to be the starting point of a small-scale industrial endeavor might, depending on the observer, resemble a room within a pharmaceutical facility or a rapid analysis laboratory at customs. I am on the verge of commencing a pivotal experiment: ensuring that the process outlined above consistently functions for mass production.

In addition to the formal process and the few prototypes obtained with individual molds, it is imperative to conduct a substantial number of tests, including those related to chemical composition/formulation and destructive mechanical, thermal, and performance assessments.

If we succeed in producing a reasonable quantity at a reasonably low cost, which I firmly believe is entirely achievable, I intend to make the product available for direct sale on the Triforma website – launching soon. The goal is to replicate the business model of Slice Engineering, with OpenSource licensing. I am determined to have a minimally viable product by mid-April and will be working tirelessly towards this objective.

I will share the outcomes of this project here. Stay tuned for updates.

(*) While I have made several references to Sethi 3D in this text, I want to clarify that my only association with this esteemed company from Campinas, Brazil, is that of a [satisfied] customer. However, it goes without saying that I would be thrilled to have some connections. I hold great respect for all industrial initiatives, particularly those related to advanced technology and those situated in Brazil, which elicit not only respect but also profound admiration.

Recommended Reading:

Sol-gel

https://en.wikipedia.org/wiki/Sol-gel_process

Sol-Gel Chemistry and Methods

Gel Casting of Ceramic Bodies

https://onlinelibrary.wiley.com/doi/abs/10.1002/9781118176665.ch6

The evolution of ‘sol–gel’ chemistry as a technique for materials synthesis

https://pubs.rsc.org/en/content/articlehtml/2016/mh/c5mh00260e

Thermal Properties of Ceramics

A review on aqueous gelcasting: A versatile and low-toxic technique to shape ceramics

https://www.sciencedirect.com/science/article/abs/pii/S0272884218334606